DDoS (Dağıtılmış hizmet reddi) Saldırısı, hedefi veya çevresindeki altyapıyı İnternet trafiği seli ile bunaltarak hedeflenen bir sunucunun, hizmetin veya ağın normal trafiğini bozmaya yönelik kötü niyetli bir girişimdir.

DDoS saldırıları, güvenliği ihlal edilmiş birden fazla bilgisayar sistemini saldırı trafiği kaynağı olarak kullanarak etkililiğe ulaşır. Kötüye kullanılan makineler, bilgisayarları ve IoT cihazları gibi diğer ağ bağlantılı kaynakları içerebilir.

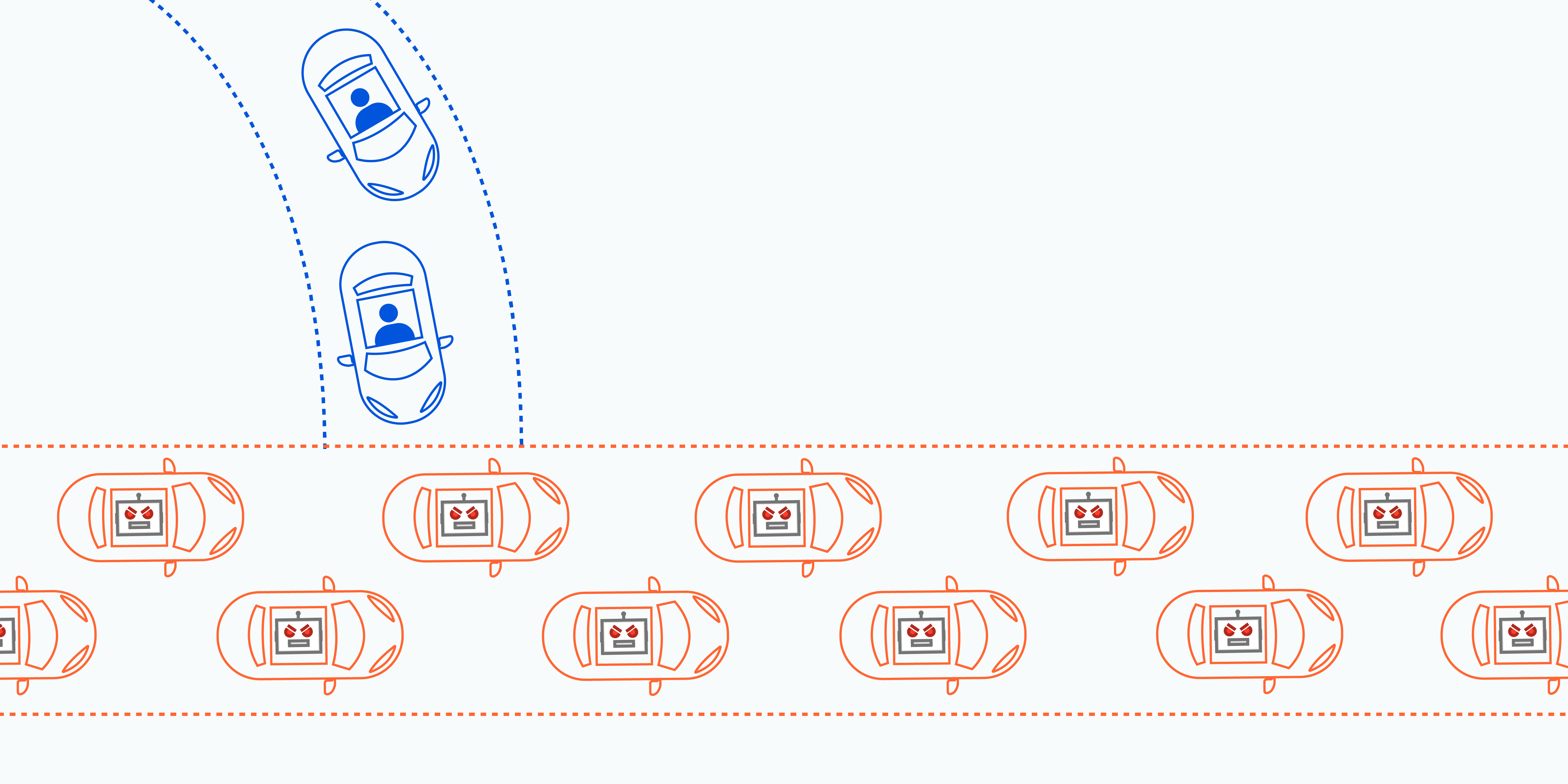

Yüksek düzeyde bakıldığında, bir DDoS saldırısı, otoyolu tıkayan ve düzenli trafiğin varış noktasına ulaşmasını engelleyen beklenmedik bir trafik sıkışıklığı gibidir.

İçindekiler

DDoS Saldırısı Nasıl Çalışır?

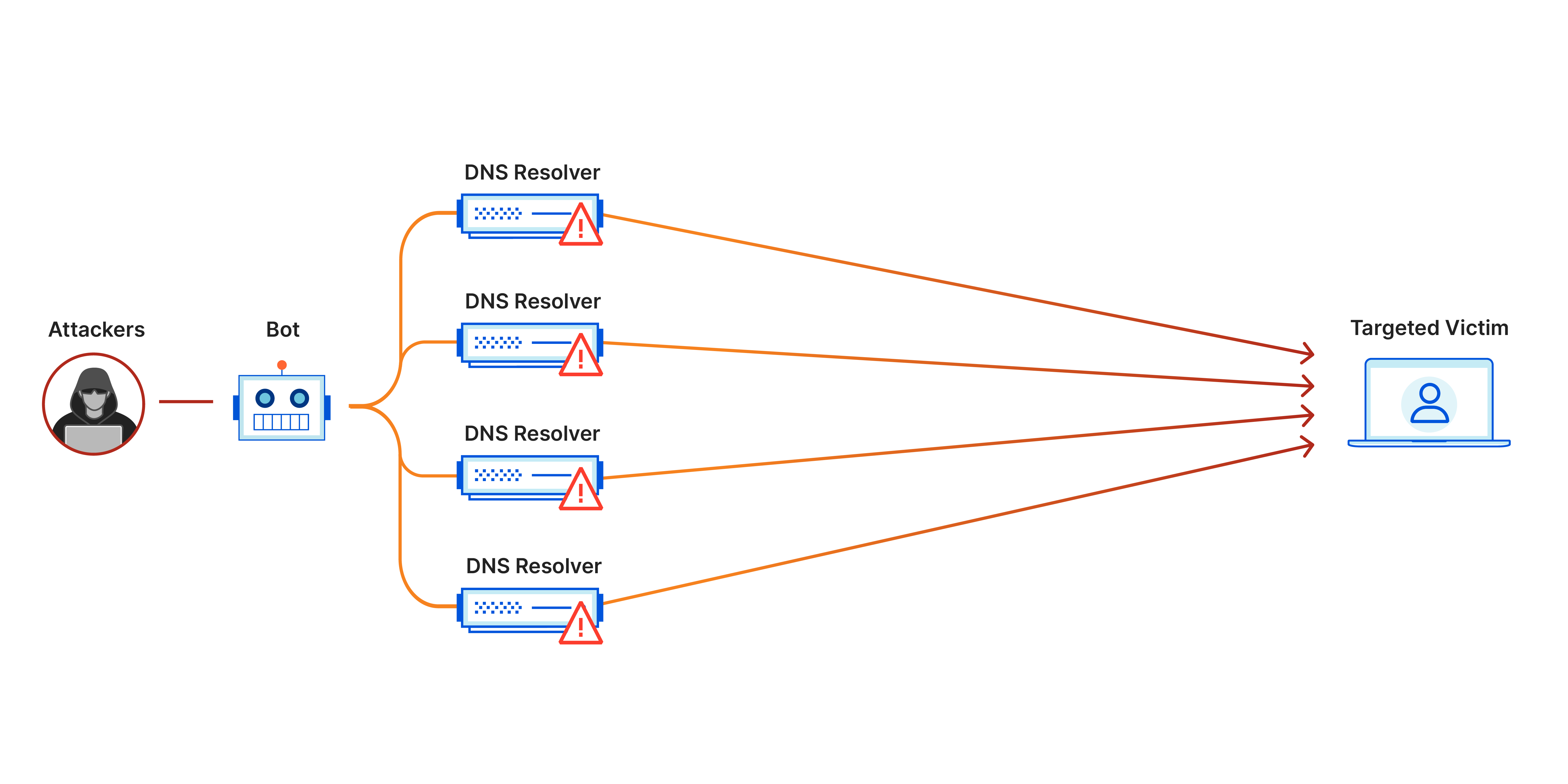

DDoS saldırıları internete bağlı makinelerin ağları ile gerçekleştirilir. Bu ağlar, kötü amaçlı yazılım bulaşmış bilgisayarlardan ve diğer cihazlardan (IoT cihazları gibi) oluşur ve bunların bir saldırgan tarafından uzaktan kontrol edilmesine olanak tanır. Bu bireysel cihazlara botlar (veya zombiler) adı verilir ve bir grup bota da botnet adı verilir.

Bir botnet kurulduktan sonra saldırgan, her bir bota uzaktan talimatlar göndererek saldırıyı yönlendirebilir.

Bir kurbanın sunucusu veya ağı botnet tarafından hedeflendiğinde, her bot hedefin IP adresine istekler göndererek potansiyel olarak sunucunun veya ağın aşırı yüklenmesine neden olur ve normal trafikte hizmet reddine neden olur.

Her bot meşru bir İnternet cihazı olduğundan, saldırı trafiğini normal trafikten ayırmak zor olabilir.

DDoS Saldırısı Nasıl Belirlenir?

DDoS saldırısının en belirgin belirtisi, bir sitenin veya hizmetin aniden yavaşlaması veya kullanılamaz hale gelmesidir. Ancak trafikteki meşru bir artış gibi çeşitli nedenler benzer performans sorunları üretebileceğinden, genellikle daha fazla araştırma yapılması gerekir. Trafik analizi araçları, bir DDoS saldırısının bu işaretlerinden bazılarını tespit etmenize yardımcı olabilir:

- Tek bir IP adresinden veya IP aralığından kaynaklanan şüpheli miktarda trafik

- Cihaz türü, coğrafi konum veya web tarayıcısı sürümü gibi tek bir davranış profilini paylaşan kullanıcılardan gelen trafik akışı

- Tek bir sayfaya veya uç noktaya yönelik isteklerde açıklanamayan bir artış

- Günün belirli saatlerinde ani artışlar veya doğal olmayan modeller (örn. her 10 dakikada bir artış) gibi tuhaf trafik modelleri

Saldırının türüne bağlı olarak değişebilen daha spesifik DDoS saldırısı belirtileri de vardır.

Yaygın DDoS Saldırı Türleri Nelerdir?

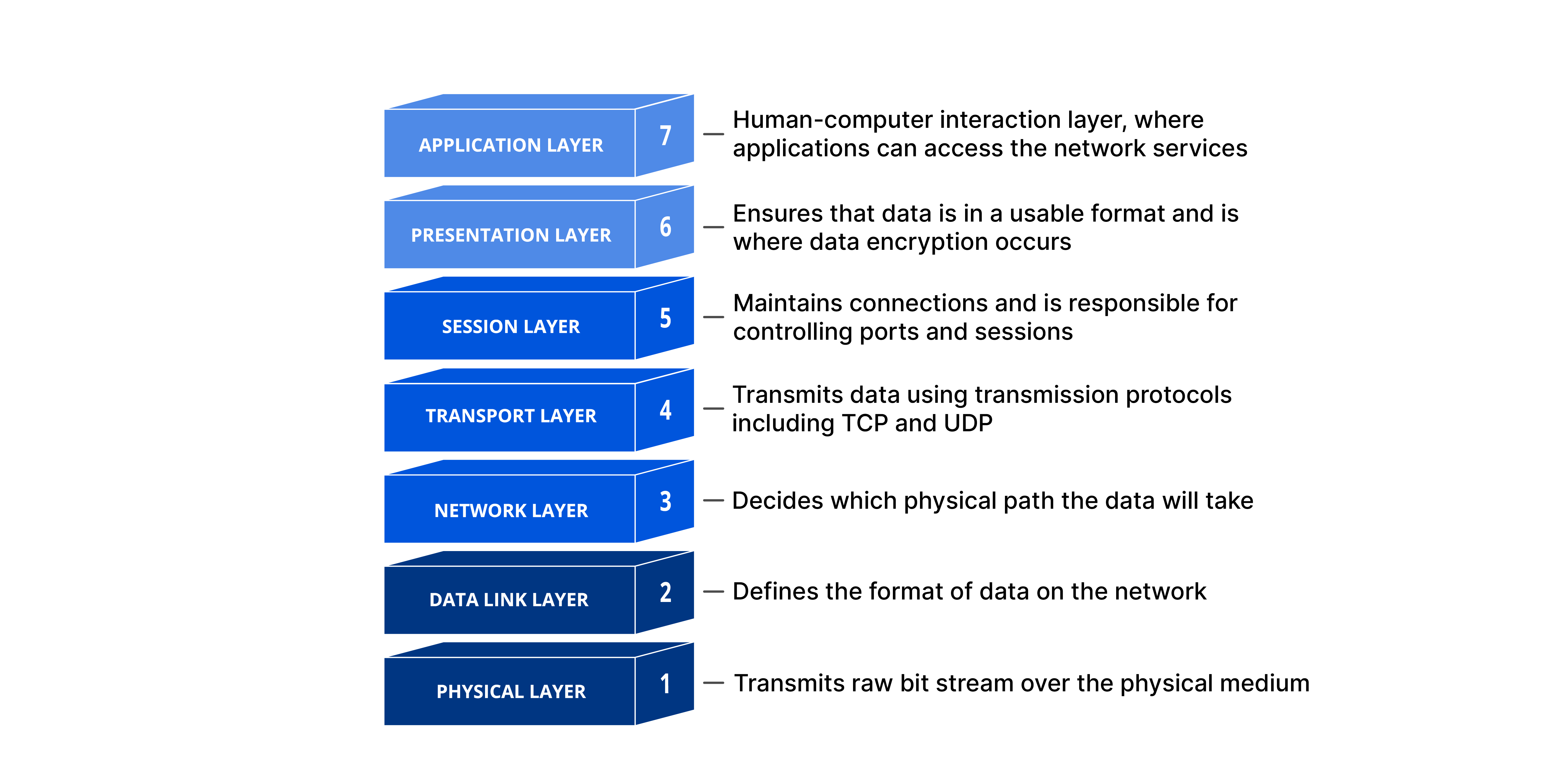

Farklı DDoS saldırı türleri, bir ağ bağlantısının farklı bileşenlerini hedefler. Farklı DDoS saldırılarının nasıl çalıştığını anlamak için ağ bağlantısının nasıl yapıldığını bilmek gerekir.

İnternetteki bir ağ bağlantısı birçok farklı bileşenden veya “katmandan” oluşur. Tıpkı sıfırdan bir ev inşa etmek gibi, modeldeki her katmanın farklı bir amacı var.

Aşağıda gösterilen OSI modeli, ağ bağlantısını 7 farklı katmanda tanımlamak için kullanılan kavramsal bir çerçevedir.

Neredeyse tüm DDoS saldırıları, hedef cihazı veya ağı yoğun trafikle doldurmayı içerse de, saldırılar üç kategoriye ayrılabilir. Saldırgan, hedefin aldığı karşı önlemlere yanıt olarak bir veya daha fazla farklı saldırı vektörü kullanabilir veya saldırı vektörlerini döngüleyebilir.

Uygulama Katmanı Saldırıları

Saldırının hedefi:

Bazen layer 7 DDoS saldırısı olarak da adlandırılan (OSI modelinin 7. katmanına atıfta bulunularak) bu saldırıların amacı, hizmet reddi oluşturmak için hedefin kaynaklarını tüketmektir.

Saldırılar, web sayfalarının sunucuda oluşturulduğu ve HTTP isteklerine yanıt olarak teslim edildiği katmanı hedef alıyor. Tek bir HTTP isteğinin istemci tarafında yürütülmesi hesaplama açısından ucuzdur, ancak sunucu genellikle birden fazla dosya yüklediğinden ve bir web sayfası oluşturmak için veritabanı sorguları çalıştırdığından hedef sunucunun yanıt vermesi maliyetli olabilir.

Kötü amaçlı trafiği meşru trafikten ayırmak zor olabileceğinden, Layer 7 saldırılarına karşı savunma yapmak zordur.

Uygulama katmanı saldırısı örneği:

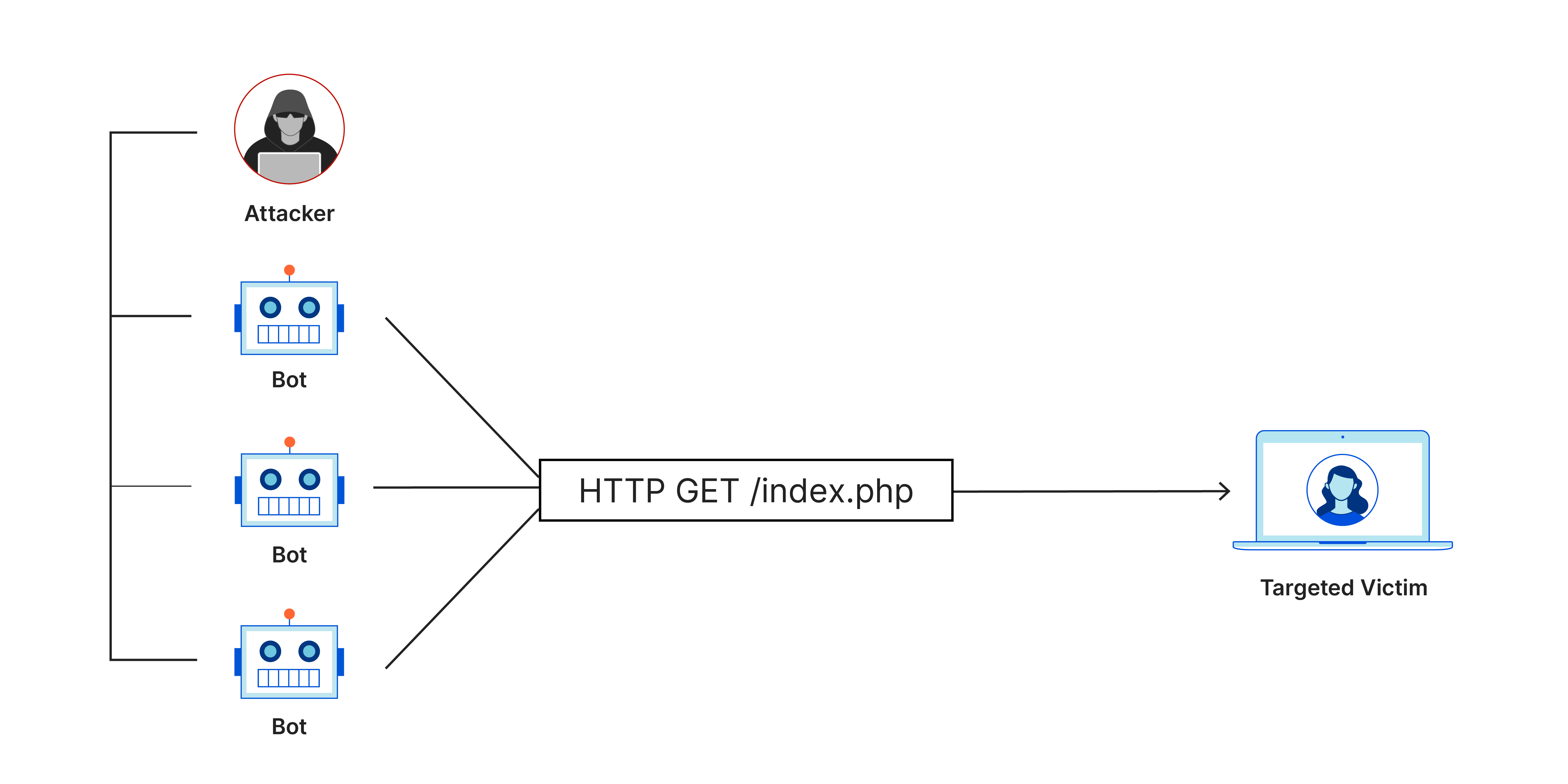

HTTP Flood (HTTP Seli)

Bu saldırı, birçok farklı bilgisayarda aynı anda bir web tarayıcısında yenileme tuşuna basmaya benzer; çok sayıda HTTP isteği sunucuya taşar ve hizmet reddine neden olur.

Bu tür saldırılar basitten karmaşığa doğru değişir.

Daha basit uygulamalar, aynı aralıktaki saldırı IP adresleri, yönlendirenleri ve kullanıcı aracılarıyla tek bir URL’ye erişebilir. Karmaşık sürümler, çok sayıda saldıran IP adresi kullanabilir ve rastgele yönlendirenleri ve kullanıcı aracılarını kullanarak rastgele URL’leri hedefleyebilir.

Protokol Saldırıları

Saldırının hedefi:

Durum tüketme saldırıları olarak da bilinen protokol saldırıları, sunucu kaynaklarının ve/veya güvenlik duvarları ve load balancer‘lar (yük dengeleyiciler) gibi ağ ekipmanlarının kaynaklarının aşırı tüketilmesiyle hizmet kesintisine neden olur.

Protokol saldırıları, hedefi erişilemez kılmak için protokol yığınının 3. ve 4. katmanlarındaki zayıflıkları kullanır.

Protokol saldırısı örneği:

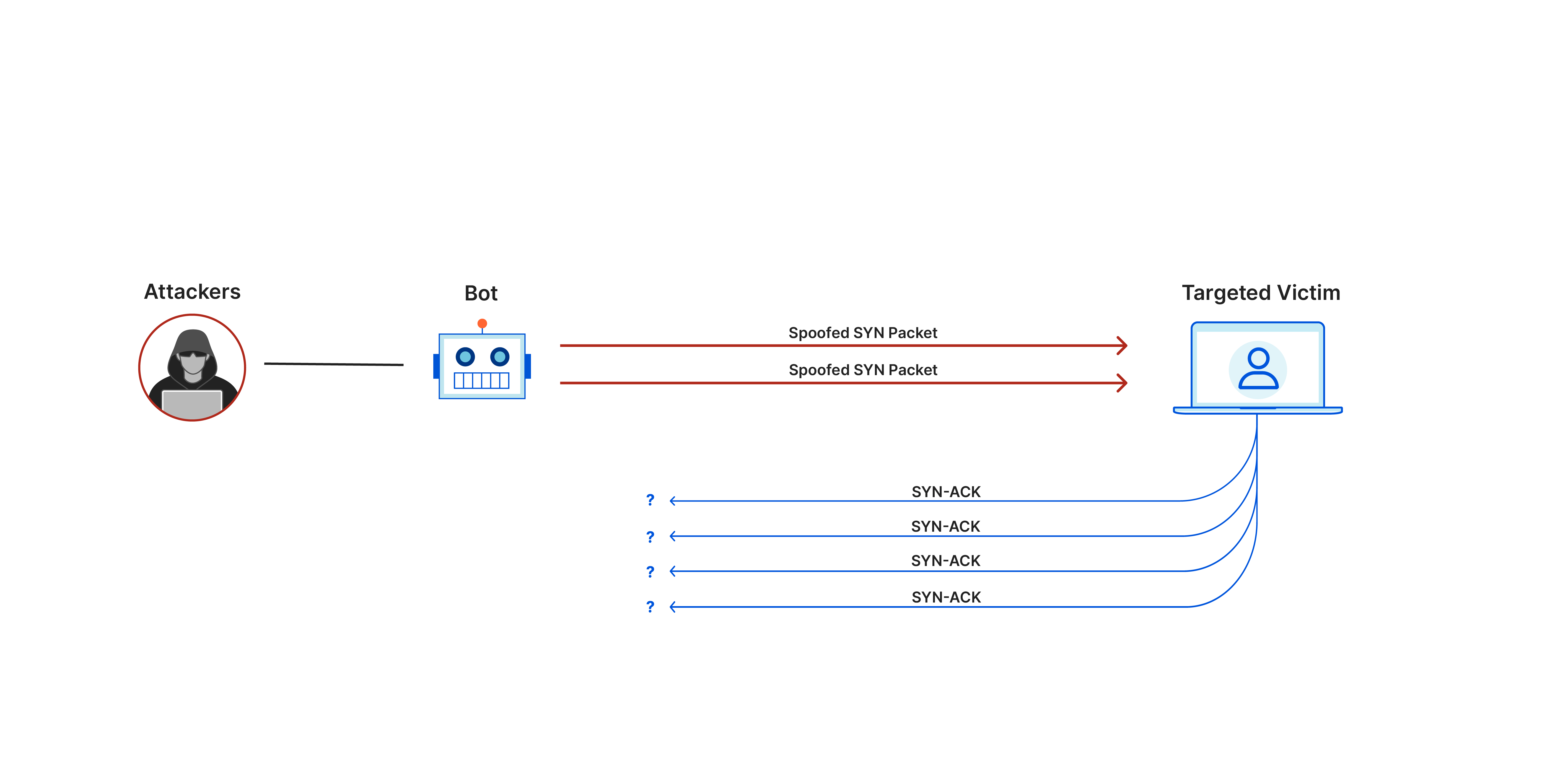

SYN Flood

SYN Flood, tedarik odasındaki bir çalışanın mağazanın ön kısmından talep almasına benzer. İşçi bir talep alır, gidip paketi alır ve paketi ön tarafa çıkarmadan önce onay bekler. Çalışan daha sonra, daha fazla paket taşıyamayacak duruma gelene, bunalıma girene ve talepler yanıtsız kalmaya başlayana kadar onay almadan çok daha fazla paket talebi alır.

Bu saldırı, hedefe sahte kaynak IP adreslerine sahip çok sayıda TCP “İlk Bağlantı İsteği” SYN paketi göndererek TCP el sıkışmasından (iki bilgisayarın bir ağ bağlantısı başlattığı iletişim dizisi) yararlanır.

Hedef makine her bağlantı isteğine yanıt verir ve ardından el sıkışmanın son adımını bekler; bu hiçbir zaman gerçekleşmez, bu da süreç içinde hedefin kaynaklarını tüketir.

Hacimsel (Volimetric) Saldırılar

Saldırının hedefi:

Bu saldırı kategorisi, hedef ile daha büyük İnternet arasındaki mevcut tüm bant genişliğini tüketerek tıkanıklık oluşturmaya çalışır. Büyük miktarlarda veri, bir yükseltme biçimi veya botnet‘ten gelen istekler gibi büyük trafik oluşturmanın başka bir yolu kullanılarak bir hedefe gönderilir.

Amplifikasyon örneği:

DNS Amplifikasyon

DNS yükseltmesi, birisinin bir restoranı arayıp “Her şeyden bir tane alacağım, lütfen beni geri arayın ve tüm siparişimi tekrarlayın” demesine benzer; burada geri arama numarası aslında kurbana aittir. Çok az bir çabayla uzun bir yanıt oluşturuluyor ve mağdura gönderiliyor.

Sahte bir IP adresine (kurbanın IP adresi) sahip açık bir DNS sunucusuna istekte bulunulduğunda, hedef IP adresi daha sonra sunucudan bir yanıt alır.

DDoS Saldırısını Hafifletme Süreci Nedir?

Bir DDoS saldırısını hafifletmedeki temel husus, saldırı trafiği ile normal trafik arasında ayrım yapmaktır.

Örneğin, bir ürünün piyasaya sürülmesinde bir şirketin web sitesi istekli müşterilerle doluysa, tüm trafiği kesmek bir hatadır. Eğer bu şirkette aniden bilinen saldırganlardan gelen trafikte bir artış olursa, muhtemelen saldırıyı hafifletmeye yönelik çabalar gerekli olacaktır.

Zorluk, gerçek müşterileri saldırı trafiğinden ayırmada yatmaktadır.

Modern internette DDoS trafiği birçok biçimde gelir. Trafiğin tasarımı, sahte olmayan tek kaynaklı saldırılardan karmaşık ve uyarlanabilir çok vektörlü saldırılara kadar değişiklik gösterebilir.

Çok vektörlü bir DDoS saldırısı, bir hedefi farklı şekillerde alt etmek için birden fazla saldırı yolu kullanır ve potansiyel olarak herhangi bir yörüngedeki hafifletme çabalarının dikkatini dağıtır.

HTTP Flood ile birleştirilmiş bir DNS yükseltmesi (3/4 hedefleme katmanları) gibi protokol yığınının birden çok katmanını aynı anda hedef alan bir saldırı, çok vektörlü DDoS’nin bir örneğidir.

Çok vektörlü bir DDoS saldırısının hafifletilmesi, farklı yörüngelere karşı koymak için çeşitli stratejiler gerektirir.

Genel olarak konuşursak, saldırı ne kadar karmaşık olursa, saldırı trafiğini normal trafikten ayırmanın da o kadar zor olması muhtemeldir; saldırganın amacı mümkün olduğu kadar karışmak ve hafifletme çabalarını mümkün olduğu kadar verimsiz hale getirmektir.

Trafiğin ayrım gözetmeksizin azaltılmasını veya sınırlandırılmasını içeren hafifletme girişimleri, kötü trafiğin yanı sıra iyi trafiği de ortadan kaldırabilir ve saldırı aynı zamanda karşı önlemleri değiştirebilir ve bunlara uyum sağlayabilir. Karmaşık bir kesinti girişiminin üstesinden gelmek için katmanlı bir çözüm en büyük faydayı sağlayacaktır.

Blackhole Routing

Hemen hemen tüm ağ yöneticilerinin kullanabileceği bir çözüm, bir kara delik rotası oluşturmak ve trafiği bu rotaya yönlendirmektir. En basit haliyle, kara delik filtreleme belirli kısıtlama kriterleri olmadan uygulandığında, hem yasal hem de kötü amaçlı ağ trafiği boş bir yola veya kara deliğe yönlendirilir ve ağdan çıkarılır.

Bir İnternet yapısı bir DDoS saldırısına maruz kalıyorsa, mülkün İnternet Servis Sağlayıcısı (ISS), savunma olarak sitenin tüm trafiğini bir kara deliğe gönderebilir. Bu ideal bir çözüm değildir çünkü saldırgana etkili bir şekilde istediği hedefi verir ve ağı erişilemez hale getirir.

Rate Limiting (Hız Sınırlaması)

Bir sunucunun belirli bir zaman aralığında kabul edeceği isteklerin sayısını sınırlamak aynı zamanda hizmet reddi saldırılarını azaltmanın bir yoludur.

Hız sınırlaması, web kazıyıcıların içerik çalmasını yavaşlatmak ve (Brute Force) kaba kuvvetle oturum açma girişimlerini azaltmak için yararlı olsa da, karmaşık bir DDoS saldırısını etkili bir şekilde ele almak için tek başına yeterli olmayacaktır.

Bununla birlikte hız sınırlaması, etkili bir DDoS azaltma stratejisinde yararlı bir bileşendir.

WAF – Web Uygulaması Güvenlik Duvarı

Web Uygulaması Güvenlik Duvarı (WAF), Layer 7 DDoS saldırısının azaltılmasına yardımcı olabilecek bir araçtır. WAF, İnternet ile kaynak sunucu arasına bir WAF koyarak, hedeflenen sunucuyu belirli kötü amaçlı trafik türlerinden koruyan bir reverse (ters) proxy görevi görebilir.

İstekleri DDoS araçlarını tanımlamak için kullanılan bir dizi kurala göre filtreleyerek Layer 7 saldırıları engellenebilir. Etkili bir WAF‘ın önemli değerlerinden biri, bir saldırıya yanıt olarak özel kuralları hızlı bir şekilde uygulama yeteneğidir.

Her Noktaya Yayın Ağı Dağıtımı

Bu azaltma yaklaşımı, saldırı trafiğini dağıtılmış sunuculardan oluşan bir ağ üzerinden trafiğin ağ tarafından emildiği noktaya dağıtmak için bir Anycast Ağını kullanır.

Hızla akan bir nehri ayrı küçük kanallara yönlendirmek gibi bu yaklaşım, dağıtılmış saldırı trafiğinin etkisini yönetilebilir hale geldiği noktaya kadar yayar ve her türlü yıkıcı yeteneği yayar.

Bir DDoS saldırısını azaltmak için Anycast ağının güvenilirliği, saldırının boyutuna ve ağın boyutuna ve verimliliğine bağlıdır.

Kapak Foto: https://www.bssnews.net/news-flash/78051